目录

前文

之前在逛这个帖子火绒 SSL 流量嗅探?就好奇,这么操作后,TLS指纹会变不,一直没时间,今天测试下。

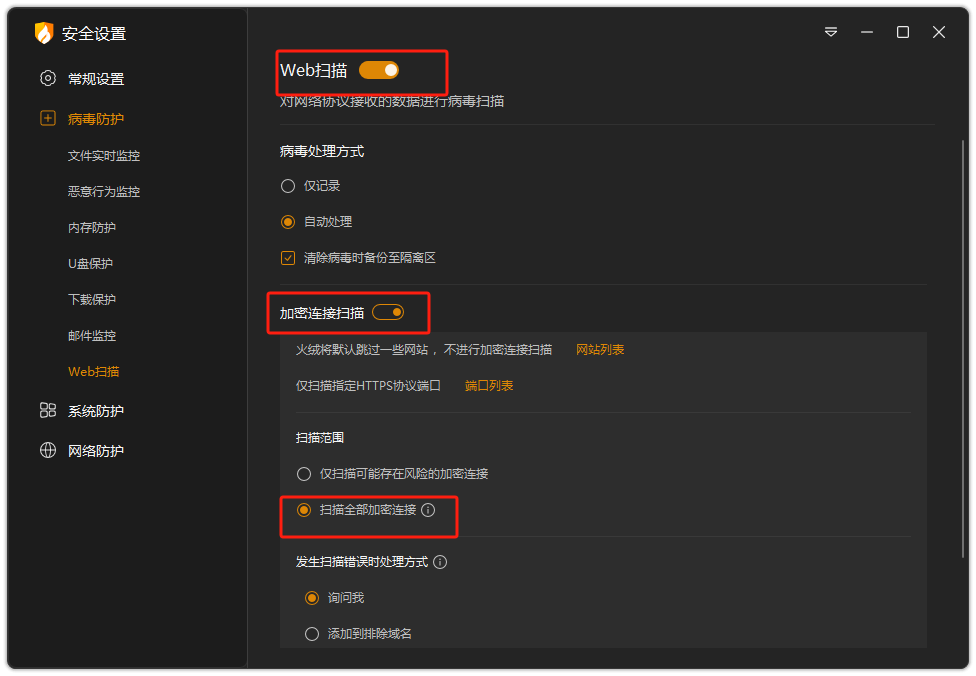

火绒版本:6.0,开启web扫描,开启加密连接扫描,开启扫描全部加密连接,端口列表加入9766(测试页面用的):

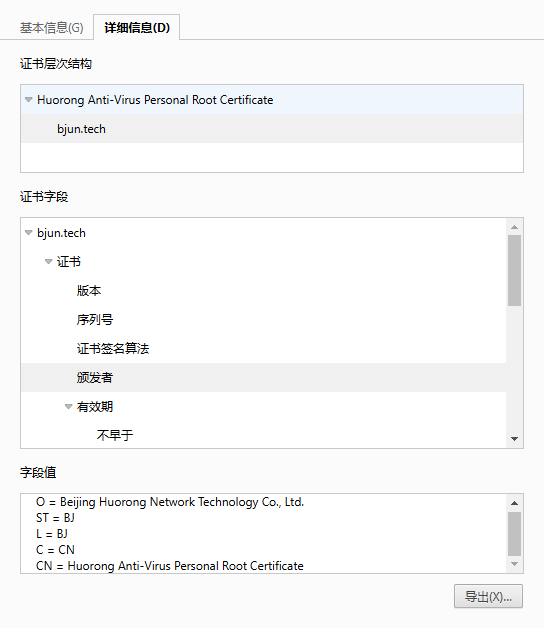

打开浏览器,查看证书,如下:

最好奇的问题1:TLS指纹会不会变?

我的环境

win10,chrome 131,未开启系统代理,即直接连接。测试页面。如果你也用我的页面尝试,记得把9766端口加入扫描端口列表

未解密

"TLS_HTTP": {

"PASS": true,

"CAUSE": [],

"DETAIL": {

"JA3": "aeb130ec735c84a439c4d5ed1d7b95d8",

"JA4": "t13d1516h2_8daaf6152771_02713d6af862",

"h2_fp": "1:65536;2:0;4:6291456;6:262144|15663105|0|m,a,s,p",

"http_header": "sec-ch-ua-platform;user-agent;sec-ch-ua;sec-ch-ua-mobile;accept;sec-fetch-site;sec-fetch-mode;sec-fetch-dest;referer;accept-encoding;accept-language;cookie;priority",

"browser engine": "browser|*|Blink|131.0",

"the closest engine": "browser|*|Blink:131-133",

"engine similarity": 1

}

}

开启解密后

指纹如下:

"TLS_HTTP": {

"PASS": false,

"CAUSE": [

"CLIENT_SCORE_TOO_LOW"

],

"DETAIL": {

"JA3": "42d52f73b06f0f910a43189b59e8a32d",

"JA4": "t13d161200_1711a4c0508c_5d5fc17017bd",

"h2_fp": "",

"http_header": "Host;Connection;sec-ch-ua-platform;User-Agent;sec-ch-ua;sec-ch-ua-mobile;Accept;Sec-Fetch-Site;Sec-Fetch-Mode;Sec-Fetch-Dest;Referer;Accept-Encoding;Accept-Language;Cookie",

"browser engine": "browser|*|Blink|131.0",

"the closest engine": "browser|*|Blink:118-118,browser|Android|Huawei Browser Mobile:15-15",

"engine similarity": 0.78125

}

}

变化

- ja3 固定

- ja4 固定

- 使用HTTP/1.1,支持连接复用

- HTTP 头被修改

问题2:被代理的流量呢?

| 代理模式 |

结果 |

| 插件ZeroOmega => 规则 => v2ray => out |

未解密 |

| 插件ZeroOmega => 系统代理 => v2ray => out |

未解密 |

| 插件ZeroOmega 设置系统代理,clash只开启系统代理 |

未解密 |

| 浏览器直连,clash只开启系统代理 |

未解密 |

| 浏览器直连,clash只开启TUN |

被解密 |

结论和猜测

- 火绒作为中间人在解密后重新发起了TCP请求,但目前并不具备TLS指纹还原的能力。

- 无法解密隧道内的流量

- 数据流向

浏览器=》代理插件、系统代理=》WFP=>TUN

天真的我认为的中间人流量劫持

- 要在搞个端口监听流量

- 开个TUN或TAP监听流量

- 类似winshark复制流量

然后我翻了下网卡,没多;打开winshark,发现没多的TCP请求,好吧,菜要多练。

WFP

以下复制CHATGPT,我也不知道对不对。

- 网络流量劫持

火绒通过在网络栈中插入过滤驱动(如基于 Windows Filtering Platform - WFP 的实现),对入站和出站流量进行监控和拦截

思考

- 不具备TLS指纹还原

跑楼梯的时候想到,这可能是个严重的问题,可能是个搅屎棍

- 比如防火墙,我该不该拦截这个指纹呢?嗯包括你想的那个防火墙

- 假如不拦,伪装各个杀毒软件的指纹的各个法器,不敢想

当然,估计是我多虑,实际情况是已经都处理好了。

其他念想

有时间去折腾下WFP,感觉有很多可以玩的。